-지난해 말 청와대 행사 사칭한 견적서에 이어 기업 사칭한 견적서 발견

-친숙한 구글 드라이브와 한글 파일 실행 등으로 사용자 의심 피해

-설치하는 순간 사용자 PC에 있는 정보 탈취하고 원격 제어할 수 있어

[데일리비즈온 김소윤 기자] 견적서를 위장한 이메일에서 정보탈취형 악성코드가 발견됐다. 공격자는 실제 존재하는 기업을 사칭해 수신자가 의심 없이 첨부파일을 다운로드 받도록 유도했는데 일반 사용자들에게 친숙한 구글 드라이브를 사용하는 치밀함을 보였다.

◇ “견적서 위장한 악성코드 주의하세요”

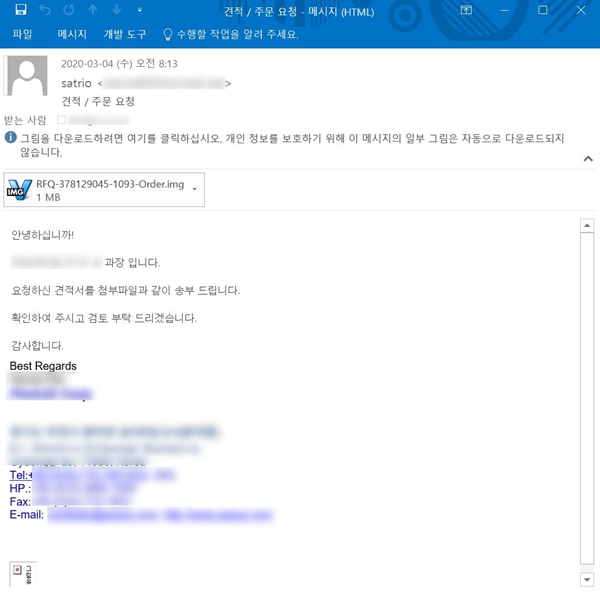

안랩은 11일 “공격자는 특정 기업을 사칭해 ‘견적/주문 요청’이라는 제목의 메일을 발송했다”면서 “메일 본문에는 ‘요청하신 견적서를 첨부파일과 같이 송부드린다’는 내용을 포함했다. 기업 사칭 뿐만 아니라 메일 내용도 자연스럽게 작성해 수신자가 의심 없이 첨부파일을 다운로드 받도록 했다”면서 이같이 밝혔다.

첨부된 파일은 이미지(.img) 파일로, 내부엔 실행 파일(.exe)을 포함하고 있다. 수신자가 견적서로 착각해 압축을 풀고 해당 파일을 실행하면, 악성 파일은 특정 구글 드라이브의 URL에 접속해 악성코드를 추가로 다운로드 받는다.

구글 드라이브에서 다운로드 된 악성코드는 키보드 입력 정보, 클립보드 내용 등 정보를 탈취해 공격자의 서버로 전달한다는 방식이다. 안랩은 현재 자사 V3 제품군이 해당 악성코드를 차단하고 있다고 설명했다.

악성코드 감염을 방지하기 위해 ▲출처가 불분명한 메일의 첨부파일 실행 자제 ▲OS(운영체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 응용프로그램(어도비, 자바 등), 오피스 SW등 프로그램의 최신 보안 패치 적용 ▲최신 버전 백신 사용 등 기본 보안수칙을 지키라고 안랩은 권고했다.

◇ 청와대 문서 사칭한 사이버 공격 발견

지난해 말에도 청와대 관련 행사 견적서로 위장해 악성코드를 퍼뜨린 사이버 공격이 발견됐다. 이스트시큐리티가 당시 알약 블로그를 통해 “한글(hwp) 문서파일로 위장한 악성 실행파일(exe)을 탐지했다”면서 “‘베트남 녹지원 상춘재 행사 견적서’라는 이름의 파일로 hwp와 exe 2중 확장자로 구성돼 있다. 실제로는 악성 실행파일이지만 아이콘을 hwp인 것처럼 속여 정상 한글파일로 오인하도록 만들었다”고 설명했다.

문제의 파일은 실행하면 정상 한글문서가 뜨기 때문에 사용자는 일반 문서파일로 인식하게 했다. 하지만 실제로는 사용자 PC에 악성코드가 설치돼 공격자가 PC를 원격제어하고, 개인정보 등을 탈취할 수 있다는 설명이다.

이스트시큐리티 측은 문제의 파일에 대해 “103 데이터에는 정상적인 한글 문서파일이, 104 데이터에는 최종 악성 32비트 DLL 파일이 포함됐다”면서 “리소스 자체가 한국어로 제작됐다는 점에서 악성파일 제작자가 한국어 기반 프로그래밍을 이용한 것으로 짐작된다”고 밝혔다.

이러한 사이버 공격을 피하기 위해선 확장자명이 전부 보이도록 폴더 옵션을 설정하는 것이 좋다. 또 공백이 포함된 파일명을 확인하는 등 철저한 주의가 필요하다는 게 개발자들의 중론이다.