-안랩, 오토캐드 위장 악성코드 발견

[데일리비즈온 김소윤 기자] 악성코드 수법이 날로 진화하고 있다. 앞서 업무 관련 메일을 위장한 수법에 대한 주의가 당부 된 데 이어 최근엔 설계도면을 위장한 악성코드가 발견됐다.

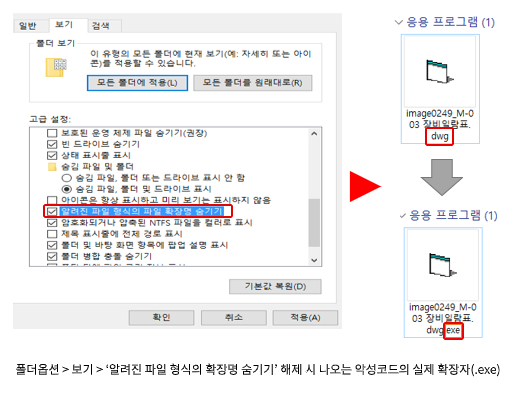

보안업체 안랩은 최근 유명 설계 프로그램 ‘오토캐드’ 설계 도면 파일로 위장해 유포되는 악성코드를 발견하고 사용자 주의를 당부했다. ‘오토캐드’ 설계 프로그램 사용자를 노린 이번 악성코드는 ‘imageXXX(숫자)_M-003 장비일람표.dwg’라는 이름으로 ‘오토캐드’ 설계도면 파일을 위장했다.

◇ 진화하는 악성코드 수법에 대한 주의

공격자는 사용자를 속이기 위해 파일명에 ‘오토캐드’ 설계 도면 파일 확장자명(.dwg)을 붙였지만 실제로는 악성코드가 설치되는 실행파일(.exe)이다. 이번 악성코드는 ‘셀프 할로잉(Self Hollowing)’기법을 사용해 자신을 숨겼다. 사용자 PC가 시작될 때마다 자동실행되도록 설정하는 것이 특징이라고 안랩 측은 설명했다. 이 기법은 정상 파일 실행으로 위장한 가짜 프로세스를 추가 생성하고 가짜 프로세스에 악성 행위를 삽입하는 방식이다.

안랩에 따르면 감염 이후 악성코드는 공격자가 악성파일을 업로드해 놓은 클라우드 서버에 접속해 추가 악성코드를 다운로드한다. 이후 감염 PC에서는 원격 조종, 개인 정보 탈취 등 공격자의 설정에 따라 다양한 악성 행위가 이루어질 수 있다.

이 회사는 ▲‘파일 확장명’ 숨기기 설정 해제 ▲출처가 불분명한 메일의 첨부파일/URL 실행금지 ▲백신 최신버전 유지 및 실시간 감시 기능 실행 ▲파일 실행 전 최신 버전 백신으로 검사 ▲OS(운영체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 오피스 소프트웨어(SW)등 프로그램 최신 보안 패치 적용 등 필수 보안수칙을 실행해야 한다고 당부했다.

◇ ‘업무 메일’ 위장한 악성코드

앞서 ‘업무 메일’을 위장해 유포되는 악성코드에 대한 주의도 당부 됐다. 안랩은 “올해 1~2월동안 업무 관련 메일로 위장한 악성코드 유포 사례가 지속적으로 발견 됐다”며 “공격자는 실제 존재하는 기업과 기관을 사칭해 발주·견적의뢰서, 송장, 이력서 등으로 위장한 악성 메일을 무작위로 발송했다. 메일 본문에 구체적인 내용을 적어 피해자가 의심 없이 메일에 첨부된 악성 파일을 내려받아 실행하도록 유도했다”고 밝혔다.

구체적으로 이달 발견 된 발주·견적의뢰서 위장 악성 메일의 경우 공격자는 실존하는 특정 기업을 사칭해 ‘발주서 송부’ 메일을 보냈다. “견적을 의뢰하니 첨부파일을 참조해 협조 부탁드린다”는 메일 본문에 ‘OOO(기업명)-발주서 송부의 건’이라는 악성코드를 포함한 압축파일을 첨부했다.

비슷한 시기에 송장으로 위장한 악성 메일 유포 사례도 발견됐다. 공격자가 우체국을 사칭해 ‘배송 정보’라는 제목의 메일을 발송했다는 것이 보안업체 측의 설명이다. 메일에는 “사무실에 잘못된 주소의 소포가 있다. 첨부파일을 확인해 지역 사무실을 방문해달라”라는 본문과 ‘배송정보 문서’라는 파일명의 악성 파일을 첨부했다.

◇채용 시즌에 이력서 사칭까지

채용이 활발하게 이루어지는 1월에는 이력서를 위장한 악성 메일까지 발견됐다. 공격자는 첨부파일에 ‘이력서(날짜) 뽑아주시면 열심히 하겠습니다. 잘 부탁 드립니다’라는 이름의 악성파일을 보냈다. 의심을 피하는 치밀함을 보인 것이다.

또 해당 악성파일의 아이콘 이미지를 PDF문서 아이콘으로 꾸며놓아 사용자가 PDF 문서파일로 오인해 해당 악성코드를 실행하도록 유도했다. 사례에서 사용된 악성코드는 모두 PC 감염 이후 컴퓨터 사용자 이름, 운영체제, PC 활동 내역 등 사용자 정보를 공격자에게 전송한다. 또 사용자 PC 원격제어, 추가 악성코드 다운로드 후 설치 등 추가 악성 행위를 할 수 있다는 설명이다.

안랩은 이러한 악성코드로 인한 피해를 줄이기 위해서는 ▲출처가 불분명한 메일의 발신자 확인 및 첨부파일/URL 실행 자제 ▲OS 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 오피스 SW 등 프로그램 최신 보안 패치 적용 ▲백신 최신버전 유지 및 실시간 감시 기능 실행 등의 보안수칙을 준수하라고 조언했다.